Depuis de nombreuses années, le rapport de renseignement de sécurité de Microsoft est la référence en termes de présentation annuelle de tous les incidents et tendances majeurs dans le domaine de la cybersécurité et du renseignement sur les menaces.

Alors que Microsoft a cessé la publication de ses anciens rapports en 2018, le fabricant du système d’exploitation semble avoir réalisé son erreur et a repris la publication sous le nouveau nom de Microsoft Digital Defense Report.

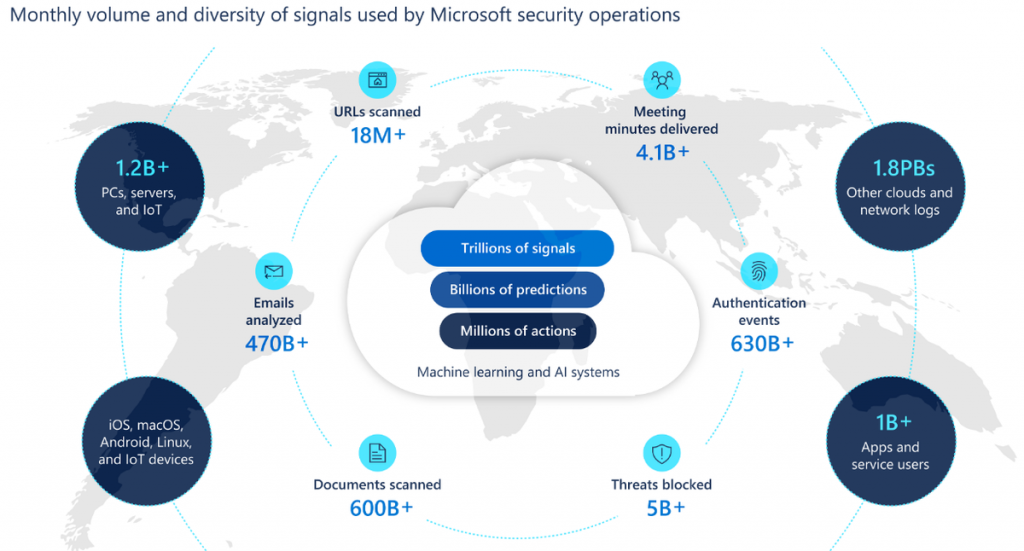

Profitant de son point de vue sur les écosystèmes des ordinateurs de bureau, des serveurs, des entreprises et du cloud, Microsoft résume les principales menaces auxquelles les entreprises sont confrontées aujourd’hui.

Le rapport compte 88 pages et inclut des données allant de juillet 2019 à juin 2020. Vous trouverez ci-dessous un résumé des principaux points de discussion, des principales conclusions de Microsoft et des tendances générales du paysage des menaces.

Cybercriminalité

L’année 2020 a sans aucun doute été marquée par la pandémie de COVID-19 (coronavirus). Si certains groupes cybercriminels ont utilisé le thème du COVID-19 pour attirer et infecter les utilisateurs, Microsoft affirme que ces opérations ne représentaient qu’une fraction de l’écosystème général des logiciels malveillants, et que la pandémie semble avoir joué un rôle minime dans les attaques de logiciels malveillants de cette année.

Le phishing par courrier électronique dans le secteur des entreprises a également continué à se développer et est devenu un vecteur d’attaque majeur. La plupart des faux messages de phishing tentent de se faire passer pour Microsoft et d’autres fournisseurs SaaS. Le Top 5 des marques les plus usurpées comprend Microsoft, UPS, Amazon, Apple et Zoom.

Microsoft a déclaré avoir bloqué plus de 13 milliards de courriers électroniques malveillants et suspects en 2019. Parmi ceux-ci, plus d’un milliard contenait des URL qui ont été créées dans le but explicite de lancer une attaque de phishing d’identifiants de connexion.

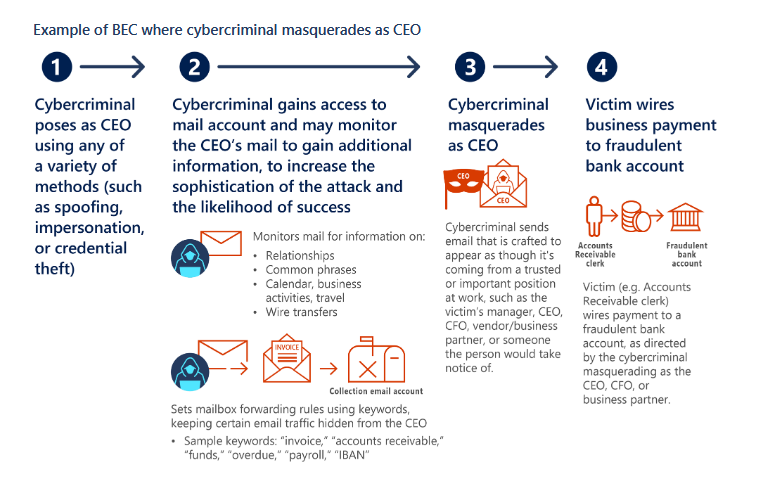

Les opérations de phishing réussies sont également souvent utilisées comme première étape dans les escroqueries de type « Business Email Compromise » (BEC). Selon Microsoft, les escrocs accèdent à la boîte aux lettres électronique d’un cadre d’une entreprise, surveillent les communications par courrier électronique, puis en profitent pour inciter les partenaires commerciaux des utilisateurs piratés à payer des factures sur des comptes bancaires qu’ils contrôlent.

Microsoft affirme également que le phishing n’est pas le seul moyen d’accéder à ces comptes. Les pirates commencent également à exploiter la réutilisation des mots de passe et les attaques par « password spraying » contre les protocoles de messagerie électronique existants tels que IMAP et SMTP. Ces attaques ont été particulièrement populaires ces derniers mois, car elles permettent aux attaquants de contourner les solutions d’authentification multifacteurs, la connexion via IMAP et SMTP ne prenant pas en charge ces fonctionnalités.

En outre, Microsoft affirme que les groupes de cybercriminalité abusent de plus en plus des services publics basés sur le cloud pour stocker les outils utilisés dans leurs attaques, plutôt que d’utiliser leurs propres serveurs. En outre, les groupes changent également de domaines et de serveurs beaucoup plus rapidement de nos jours, principalement pour éviter la détection et rester sous le radar.

Rançongiciels

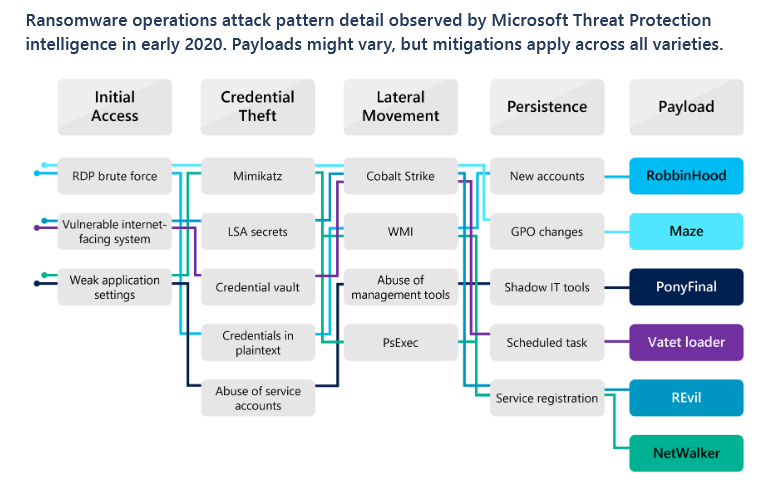

Mais, de loin, la menace de cybercriminalité la plus significative de l’année dernière a été les groupes de rançongiciels. Microsoft a déclaré que les infections par des rançongiciels étaient l’incident le plus fréquemment rencontré par ses équipes en matière de réponse aux incidents (IR) d’octobre 2019 à juillet 2020.

Et de tous les groupes de rançongiciels, ce sont les groupes opérant sur des tactiques de « big game hunting » et de « human operated ransomware » qui ont donné le plus de mal à Microsoft. Ce sont des groupes qui ciblent spécifiquement certains réseaux appartenant à de grandes entreprises ou à des organisations gouvernementales, sachant qu’ils risquent de recevoir des rançons plus importantes.

La plupart de ces groupes opèrent soit en utilisant l’infrastructure de logiciels malveillants fournie par d’autres groupes de cybercriminalité, soit en balayant l’internet en masse à la recherche de vulnérabilités récemment révélées.

Dans la plupart des cas, les groupes accèdent à un système et y restent jusqu’à ce qu’ils soient prêts à lancer leurs attaques. Cependant, Microsoft affirme que cette année, ces groupes ont été particulièrement actifs et ont réduit le temps nécessaire pour lancer leurs attaques, notamment pendant la pandémie COVID-19.

« Les attaquants ont exploité la crise COVID-19 pour réduire leur temps de séjour dans le système d’une victime, compromettant, exfiltrant les données et, dans certains cas, rançonnant plus rapidement. Ils semblaient apparemment penser qu’il y aurait une volonté accrue de payer à la suite de l’épidémie », a déclaré Microsoft aujourd’hui.

« Dans certains cas, les cybercriminels sont passés de l’entrée initiale à la demande de rançon en moins de 45 minutes. »

Sécurité de la chaîne d’approvisionnement

Une autre tendance majeure que Microsoft a choisi de mettre en évidence est le ciblage accru des chaînes d’approvisionnement au cours des derniers mois, plutôt que d’attaquer directement une cible.

Cette tactique permet à un acteur malveillant de pirater une cible et d’utiliser ensuite la propre infrastructure de la victime pour attaquer tous ses clients, soit un par un, soit tous en même temps.

« Au travers des interventions auprès de sociétés qui ont été victimes d’intrusions de cybersécurité, l’équipe de détection et de réponse de Microsoft a observé une augmentation des attaques de la chaîne d’approvisionnement entre juillet 2019 et mars 2020 », a déclaré Microsoft.

Mais Microsoft a noté que, s’ »il y a eu une augmentation, les attaques de la chaîne d’approvisionnement représentent un pourcentage relativement faible de l’ensemble des engagements de l’équipe DART (l’équipe de réponse à incident de Microsoft, NDLR) ».

Néanmoins, cela ne diminue en rien l’importance de protéger la chaîne d’approvisionnement contre d’éventuelles compromissions. Microsoft souligne ici les dangers liés aux réseaux de fournisseurs de services gérés (MSP, des tiers qui fournissent un service très spécifique et sont autorisés à accéder au réseau d’une entreprise), aux dispositifs IoT (souvent installés et oubliés sur le réseau d’une entreprise) et aux bibliothèques de logiciels open source (qui constituent la plupart des logiciels d’une entreprise de nos jours).

Groupes proches des gouvernements

Quant aux groupes de cybercriminels liés à des gouvernements (également connus sous le nom d’APT, ou menaces persistantes avancées), Microsoft a déclaré que cette année a été assez chargée.

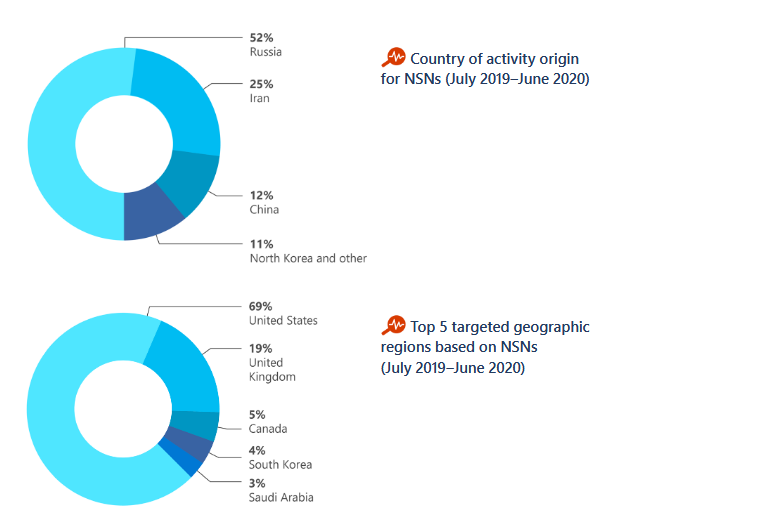

Microsoft a déclaré qu’entre juillet 2019 et juin 2020, elle a envoyé plus de 13 000 notifications d’attaques par ce type de groupes à ses clients par courrier électronique.

Selon Microsoft, la plupart ont été envoyés pour des opérations de piratage liées à des groupes liés à l’État russe, tandis que la plupart des victimes se trouvaient aux États-Unis.

Ces notifications ont été envoyées pour des attaques de phishing par courrier électronique contre ses clients. Microsoft a déclaré avoir tenté de contrecarrer certaines de ces attaques en utilisant des ordonnances de justice pour saisir les domaines utilisés dans ces attaques.

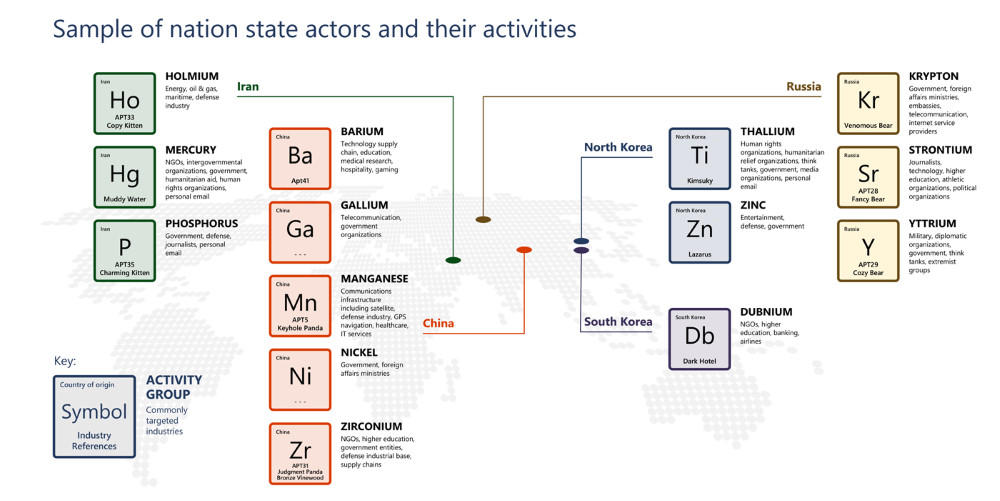

Au cours de l’année dernière, Microsoft a saisi des domaines précédemment exploités par des groupes comme Strontium (Russie), Baryum (Chine), Phosphore (Iran), et Thallium (Corée du Nord).

Une autre conclusion intéressante du rapport rappelle que les principales cibles des attaques APT ont été les organisations non gouvernementales et l’industrie des services.

Ce constat va à l’encontre du bon sens. La plupart des experts de l’industrie estiment que les groupes APT préfèrent cibler les infrastructures critiques, mais les conclusions de Microsoft montrent un scénario différent.

« L’activité des groupes liés aux gouvernements est plus susceptible de cibler des organisations en dehors des secteurs des infrastructures critiques dans une mesure significative, avec plus de 90 % des notifications diffusées en dehors de secteurs critiques », a déclaré Microsoft.

Quant aux techniques qui ont été privilégiées cette dernière année par les groupes APT, Microsoft a noté plusieurs évolutions intéressantes, avec la montée en puissance de

- le recours aux techniques de password spraying (phosphore, holmium et strontium)

- Utilisation d’outils de test d’intrusion (Holmium)

- L’utilisation d’un phishing toujours plus complexe (Thallium)

- L’utilisation de shells web pour les serveurs backdoor (Zinc, Krypton, Gallium)

- L’utilisation d’exploits visant les serveurs VPN (Manganèse)

Dans l’ensemble, Microsoft estime que les groupes criminels ont fait évoluer leurs techniques au cours de l’année écoulée pour augmenter le taux de réussite de leurs campagnes, car les défenses se sont améliorées pour bloquer leurs attaques passées.

Tout comme les années précédentes, le paysage de la cybersécurité semble être assis sur un gigantesque manège, et les défenseurs doivent apprendre et surveiller constamment pour suivre l’évolution des attaquants, qu’il s’agisse de groupes à motivation financière ou de groupes soutenus par un gouvernement.

Source : « ZDNet.com »